「『ランサムウェア』という言葉をニュースでよく聞くけど、一体何がそんなに危険なの?」

「うちの会社は大丈夫だろうか…」

近年、企業の大小を問わずサイバー攻撃の脅威が増す中で、あなたもこのような漠然とした不安を感じているかもしれません。

ランサムウェアとは、パソコンやサーバーのデータを人質に取り、元に戻すことと引き換えに「身代金」を要求する極めて悪質なマルウェア(不正プログラム)の一種です。特に近年は、不特定多数を狙う「ばらまき型」から、特定の企業・組織を狙い撃ちする「標的型ランサムウェア」が主流となり、その被害は年々深刻化しています。

この記事を読めば、ランサムウェアとは何かという基本から、具体的な感染経路、国内外の最新被害事例、そして明日から実践できる対策まで、あなたの知りたいことのすべてが分かります。

ランサムウェアの仕組みや種類といった基礎知識だけでなく、感染してしまった場合の正しい復旧手順や、警察への通報方法についても詳しく解説します。

警察庁やIPA(情報処理推進機構)などの公的機関や、大手セキュリティ企業の最新データに基づき、専門家がわかりやすく解説しますので、ぜひ最後までご覧ください。

この記事でわかること

- ランサムウェアがなぜ今、最も恐れられるサイバー攻撃なのかがわかる

- 最新の感染経路と、アスクルやアサヒなど国内の具体的な被害事例がわかる

- 中小企業でも今すぐ実施できる、具体的なセキュリティ対策10選がわかる

- もし感染してしまった場合の、被害を最小限に抑える正しい対応手順がわかる

ランサムウェアとは?その基本的な仕組みと危険性を解説

ここでは、ランサムウェアの基本的な定義と、なぜこれほどまでに企業にとって大きな脅威となっているのか、その仕組みと危険性について解説します。

「身代金要求型ウイルス」ランサムウェアの定義

ランサムウェア(Ransomware)とは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。

パソコンやサーバーに保存されているファイル(データ)を勝手に暗号化して使えない状態にしたり、画面をロックして操作できなくしたりします。

そして、そのデータを元に戻すこと(復号)と引き換えに、高額な金銭(身代金)を要求するのが最大の特徴です。(出典: IPA)

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2025」では、組織向けの脅威として堂々の第1位に位置づけられており、現在の日本で最も警戒すべきサイバー攻撃と言えます。(出典: IPA)

なぜランサムウェアはこれほど企業にとって脅威なのか?

ランサムウェアの本当の恐ろしさは、単にデータが使えなくなることだけではありません。

被害は「事業の停止」「信用の失墜」「高額な復旧コスト」という三重苦となって企業に襲いかかります。

警察庁の報告によると、2025年上半期だけで国内の被害件数は116件に達し、そのうち約66%が中小企業です。ただし、これはあくまで警察に報告された件数であり、水面下にはさらに多くの被害が存在すると考えられています。

ひとたび感染すれば、平均して10日〜14日間も事業が停止し、サプライチェーン全体に影響を及ぼすケースも少なくありません。(出典: 警察庁)

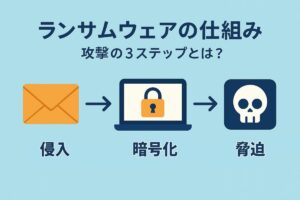

【図解】攻撃の典型的な流れ(侵入→暗号化→脅迫)

ランサムウェア攻撃は、一般的に以下のような流れで進行します。

- 侵入: 攻撃者はVPN機器の脆弱性や盗み出した認証情報、フィッシングメールなどを利用して、企業のネットワーク内に侵入します。

- 潜伏・調査: すぐには活動せず、ネットワーク内を調査し、重要なデータが保管されているサーバーやバックアップの場所を特定します。

- データ窃取: 近年の主流である「二重恐喝型」では、データを暗号化する前に、まず外部に盗み出します。

- 暗号化: 重要なデータやバックアップファイルを一斉に暗号化し、業務を停止させます。

- 脅迫: 感染したPCの画面などに脅迫文を表示し、データの復号と、盗んだ情報の非公開を条件に、身代金の支払いを要求します。

ランサムウェア攻撃の主な種類

ランサムウェアは、その手口によっていくつかの種類に分類されます。

【用語解説】暗号化

特定のルール(鍵)を知っている人しか読めないように、データを変換することです。ランサムウェアは、この「鍵」を攻撃者だけが持っている状態を作り出します。

あなたの会社はどこから狙われる?最新ランサムウェアの主な感染経路

ここでは、ランサムウェアがどのような手口で企業ネットワークに侵入してくるのか、2025年現在で特に警戒すべき主な感染経路について解説します。

最も危険な侵入口:VPN機器の脆弱性

現在、ランサムウェアの感染経路として最も多く報告されているのが、VPN機器の脆弱性を悪用した侵入です。(出典: IPA)

VPNは、社外から安全に社内ネットワークに接続するための仕組みですが、その機器にセキュリティ上の欠陥(脆弱性)が存在すると、攻撃者はそこを突破口として侵入してきます。

特に、古いVPN機器を使い続けていたり、メーカーから提供される修正プログラム(パッチ)を適用していなかったりすると、格好の標的となります。

いまだに主流の古典的手法:リモートデスクトップ(RDP)経由の侵入

VPNと並んで多いのが、リモートデスクトップ(RDP)経由の侵入です。

リモートデスクトップは、外出先などから会社のPCを遠隔操作できる便利な機能ですが、その設定に不備があると、攻撃者の侵入を容易に許してしまいます。

特に、「IDやパスワードが単純で使い回されている」「盗み出された認証情報が使われる」「多要素認証が設定されていない」といったケースは非常に危険です。攻撃者は、これらの弱い部分を突いて不正にログインを試みます。

巧妙化する偽装メール:フィッシングによる内部からの感染

古典的ながら、今なお有効な手口がフィッシングメールです。

取引先や公的機関になりすました巧妙なメールを送りつけ、本文中のURLをクリックさせたり、添付ファイルを開かせたりすることで、従業員のPCをランサムウェアに感染させます。

近年では、過去にやり取りしたメールの文面をAIに学習させ、極めて自然な日本語の偽装メールが作られるケースも報告されており、見分けるのがますます困難になっています。

その他(USBメモリ、ソフトウェアの脆弱性など)

上記のほかにも、以下のような経路からの感染も報告されています。

対岸の火事ではない!国内企業のランサムウェア被害事例

ここでは、実際に日本国内で発生したランサムウェアの被害事例をいくつか紹介します。どの事例も、決して他人事ではないことを示しています。

【事例1】アサヒグループHD:決算発表延期に追い込まれたケース

2025年3月、飲料大手のアサヒグループホールディングスは、ランサムウェア攻撃を受け、一部の生産管理システムが停止する事態に陥りました。

この影響で、国内の製品出荷に遅延が生じたほか、四半期決算の発表を延期せざるを得なくなるなど、事業の根幹にまで大きな影響が及びました。感染経路は、古いVPN機器の脆弱性を突かれたものと報告されています。(出典: 日経XTECH)

【事例2】アスクル:サプライチェーンを狙われたケース

2024年12月、オフィス用品通販大手のアスクルは、取引先(サプライヤー)のシステムを経由して不正アクセスを受け、倉庫管理システムなどが一時停止しました。

自社のセキュリティが強固でも、取引先のセキュリティが弱いと、そこが侵入口となる「サプライチェーン攻撃」の典型的な事例です。報道によれば、このインシデント対応のために、同社は約4億円の特別損失を計上したとされています。

【事例3】保険見直し本舗:大規模な顧客情報流出に繋がったケース

2025年2月、保険代理店の保険見直し本舗は、RaaS(サービスとしてのランサムウェア)攻撃を受け、約170万件の顧客情報が流出した可能性があると発表しました。

攻撃者は、盗み出した情報を暴露するサイトで一部を公開し、身代金の支払いを迫りました。同社は、情報セキュリティ体制の再構築費用などとして、約6億円の損害を見込んでいます。(出典: 保険見直し本舗)

これらの事例から学ぶべき教訓とは?

これらの事例は、ランサムウェアの脅威が「事業継続」「サプライチェーン」「顧客情報」という、企業活動のあらゆる側面に影響を及ぼすことを示しています。

「うちは大手じゃないから大丈夫」という考えはもはや通用しません。むしろ、セキュリティ対策が手薄になりがちな中小企業こそが、攻撃者にとって格好の標的となっているのが現実です。

中小企業でも今日からできる!ランサムウェア対策10選

ここでは、ランサムウェアの脅威から会社を守るために、特に中小企業が今日からでも始められる具体的な対策を10項目に絞って解説します。

【技術的対策5選】

- EDRの導入: PCやサーバーの不審な動きを検知し、自動で攻撃をブロックする「EDR (Endpoint Detection and Response)」は、今や必須の対策です。ウイルス対策ソフトだけでは防ぎきれない攻撃に対応できます。

- バックアップの徹底 (3-2-1ルール): 「3つのコピーを、2種類の異なる媒体で、そのうち1つはオフライン(ネットワークから切断した場所)で保管する」という「3-2-1ルール」を徹底しましょう。これが復旧の最後の砦となります。(出典: IPA)

- VPNとRDPの強化: VPN機器には多要素認証を必ず設定し、常に最新のファームウェアに更新します。不要なリモートデスクトップ接続は無効化しましょう。

- OS・ソフトウェアの更新: Windows Updateなどを常に有効にし、利用しているソフトウェアのセキュリティパッチ(修正プログラム)を速やかに適用します。

- メールセキュリティの強化: 不審なメールを自動でフィルタリングするセキュリティ製品を導入し、従業員に届く前の段階で脅威を減らします。

【組織的対策5選】

- 従業員教育の実施: 偽装メールの見分け方や、不審なファイルを開かないといった基本的なルールを、定期的な訓練を通じて全従業員に徹底します。

- パスワード管理の徹底: パスワードは長く、複雑なものを設定し、使い回しを禁止します。パスワード管理ツールの導入も有効です。

- 権限の最小化: 従業員のアカウントには、業務に必要な最低限のアクセス権限のみを付与します。これにより、万が一アカウントが乗っ取られても、被害を最小限に抑えられます。

- インシデント対応計画の策定: 感染してしまった場合に「誰が、何を、どのように」対応するのか、事前に計画を立てておきます。連絡体制や報告手順を明確にしておくだけでも、いざという時の混乱を防げます。

- 専門家への相談窓口の確保: 自社だけで対応が難しい場合に備え、IPAの「サイバーセキュリティお助け隊サービス」や、地域のセキュリティ専門企業など、相談できる窓口を事前に確保しておきましょう。(出典: IPA)

どこから手をつけるべき?対策の優先順位

まずは、「バックアップの徹底」と「VPN・RDPの強化」から着手することをお勧めします。この2つは、攻撃の侵入を防ぎ、万が一の際の復旧を可能にするための最も重要な対策だからです。

次いで、従業員教育とパスワード管理の徹底を進め、組織全体のセキュリティ意識を高めていきましょう。

もしランサムウェアに感染したら?被害を最小化する正しい対応手順

ここでは、万が一ランサムウェアに感染してしまった場合に、被害を最小限に食い止めるための正しい対応手順を、ステップ・バイ・ステップで解説します。パニックにならず、冷静に行動することが重要です。

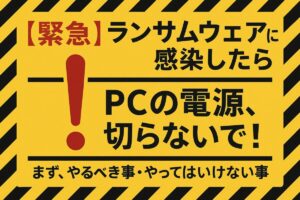

Step 1: 初動対応(ネットワーク隔離とログ保全)

「ファイルが開けない」「見慣れない脅迫文が表示された」など、感染を疑ったら、直ちにその端末をネットワークから隔離してください。

- 有線LANの場合は、LANケーブルを抜く

- 無線LAN(Wi-Fi)の場合は、Wi-Fiをオフにする

【重要】この時、絶対にPCの電源は切らないでください。 電源を切ると、メモリ上に残っている攻撃の痕跡(ログ)が消えてしまい、後の原因調査が困難になります。(出典: 警察庁)

Step 2: 関係各所への報告と連携

次に、あらかじめ定めたインシデント対応計画に従い、速やかに関係各所に報告します。

- 社内: 情報システム部門、上長、経営層に報告します。

- 社外: 必要に応じて、契約しているセキュリティ専門企業や、法的なアドバイスを受ける弁護士に連絡します。

- 公的機関: 警察とIPAに通報します。2025年現在、通報は法的な義務ではありませんが、行うことで捜査への協力や、他の企業への注意喚起に繋がるため強く推奨されています。

通報先:

・最寄りの警察署、または都道府県警察のサイバー犯罪相談窓口

・IPA(独立行政法人情報処理推進機構)

Step 3: 被害範囲の特定と復旧作業

隔離した端末やサーバーのログを解析し、どの範囲まで感染が広がっているのかを特定します。この作業は専門知識を要するため、セキュリティ専門家(フォレンジック調査の専門家)に依頼するのが一般的です。

被害範囲が特定できたら、バックアップからの復旧を試みます。この際、バックアップ自体が感染していないか、十分に確認してから作業を行う必要があります。

場合によっては、「No More Ransom」プロジェクトなどで提供されている復号ツールが利用できることもあります。これは、過去に摘発されたランサムウェア攻撃グループの暗号キーを公開し、無料で復旧を支援する国際的な取り組みです。(出典: No More Ransom)

Step 4: 再発防止策の策定と実行

業務が復旧したら、それで終わりではありません。今回の攻撃で明らかになったセキュリティの弱点を分析し、具体的な再発防止策を策定・実行する必要があります。

【注意】身代金を支払ってはいけない理由

攻撃者から身代金を要求されても、絶対に応じてはいけません。

警察庁やIPAは、以下の理由から身代金を支払わないよう強く呼びかけています。(出典: IPA)

ランサムウェアに関するよくある質問

- QQ1: ランサムウェアに感染すると、個人でも狙われますか?

- A

A1: はい、個人も標的になります。特に個人が所有するPCやNAS(ネットワーク接続ストレージ)が狙われるケースが増えています。バックアップは企業だけの問題ではありません。

- QQ2: Macやスマートフォンはランサムウェアに感染しないのですか?

- A

A2: 安全ではありません。Windowsを狙ったものが大多数ですが、MacやAndroidを標的とするランサムウェアも確認されています。OSを問わず対策は必須です。

- QQ3: セキュリティソフトを入れていれば100%安全ですか?

- A

A3: 100%安全とは言えません。最新のセキュリティソフトは非常に有効ですが、未知の脆弱性を突く攻撃や、人間の心理を巧みに利用するフィッシングなど、ソフトだけでは防ぎきれない脅威も存在します。

- QQ4: バックアップさえあれば、何も心配ないのでしょうか?

- A

A4: いいえ。最近の「二重恐喝型」ランサムウェアは、データを暗号化するだけでなく、事前に情報を盗み出します。バックアップで業務は復旧できても、情報漏洩のリスクは残ります。

まとめ:ランサムウェアとは何かを正しく理解し、今日から対策を始めよう

本記事では、ランサムウェアの基本から、最新の動向、具体的な対策、そして感染後の対応までを網羅的に解説しました。

本記事のポイント

- ランサムウェアはデータを人質に身代金を要求する不正プログラムである。

- 被害は事業停止、信用失墜、高額な復旧コストと多岐にわたる。

- 主な感染経路は「VPNの脆弱性」「リモートデスクトップ」「フィッシングメール」である。

- 近年はデータを盗み出す「二重恐喝型」が主流となっている。

- アサヒやアスクルなど、国内大手企業でも被害が相次いでいる。

- 対策の基本は「技術的対策」と「組織的対策」の組み合わせである。

- 特に「バックアップの3-2-1ルール」は復旧の要となる。

- 中小企業を対象とした公的な支援制度も存在する。

- 感染が疑われる場合は「ネットワーク隔離」と「電源を切らない」ことが初動の鉄則である。

- 警察やIPAへの通報が推奨される。

- 身代金の支払いは、さらなるリスクを招くため絶対に応じるべきではない。

- 復旧後は、必ず再発防止策を策定・実行することが重要である。

ランサムウェアの脅威は、もはや遠い国の話でも、大企業だけの問題でもありません。この記事を参考に、自社のセキュリティ体制を今一度見直し、今日からできる対策を始めていきましょう。

コメント