「PCに見慣れない英語の画面が!」

「サーバー上のファイルが全部開けなくなった!」

もし今、あなたの会社でこんな事態が起きていたら、それはランサムウェアに感染したサインかもしれません。

落ち着いてください。パニックになる気持ちは分かりますが、ここからの数時間が、被害を最小限に食い止められるかどうかの分かれ道です。

この記事の通りに一つずつ行動すれば、被害の拡大を最小限に食い止め、正しく復旧への道筋を立てることができます。ランサムウェアに感染したらどうすべきか、感染直後に『絶対にやってはいけないこと』から、警察への通報方法、バックアップからの安全な復旧手順、そして再発防止策まで、専門家が時系列で具体的に解説します。

警察庁やIPA(情報処理推進機構)が公式に推奨する、最新のインシデント対応ガイドラインに基づいて作成していますので、まずは深呼吸して、この記事を最後までお読みください。

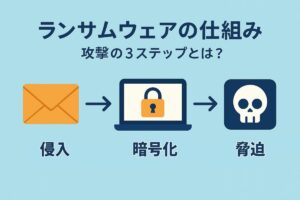

ランサムウェアに感染したら、まずこの3つ!

- ① すぐに隔離: LANケーブルを抜き、Wi-Fiをオフに!

- ② 電源は切らない: 証拠保全のため、そのままの状態を維持!

- ③ 何もせず通報: 自己判断で復旧しようとせず、まず専門機関に連絡!

【発覚直後】ランサムウェア感染時に絶対やってはいけないNG行動と、まずやるべきこと

ここでは、感染が疑われる状況で、被害を拡大させないために最も重要な初動対応を解説します。やるべきことと、絶対にやってはいけないことを明確に区別して行動してください。

やるべきこと①:ネットワークからの隔離

まず、感染が疑われるPCをネットワークから物理的に隔離してください。

これは、ウイルスが他のPCやサーバーへ感染を広げるのを防ぐための最も重要な応急処置です。

(出典: 警察庁)

やるべきこと②:関係者への報告

次に、社内の関係者に速やかに第一報を入れます。

報告が遅れると、対応も後手に回ってしまいます。

やるべきこと③:状況の記録(スクリーンショット等)

PCの画面に表示されている脅迫文(ランサムノート)や、暗号化されてしまったファイル名などを、スマートフォンのカメラなどで撮影し、証拠として記録してください。

これらの情報は、後の原因調査や、どのランサムウェアに感染したのかを特定する上で、非常に重要な手がかりとなります。(出典: JPCERT/CC)

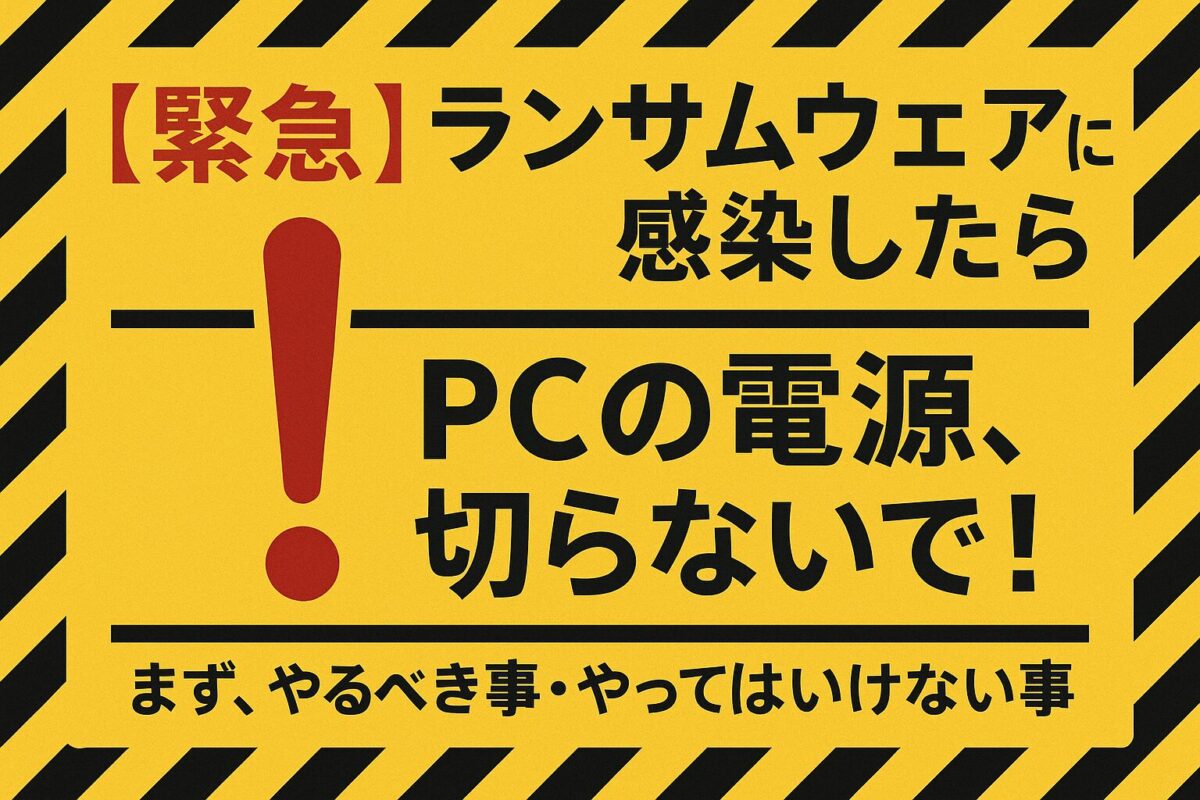

やってはいけないこと①:PCの電源を切る

慌ててPCの電源ボタンを長押しして、強制終了してはいけません。

電源を切ってしまうと、PCのメモリ上に残っていた攻撃の痕跡(ログ)が消えてしまいます。これは、犯人の指紋や足跡を消してしまうのと同じ行為であり、後の原因究明を著しく困難にします。(出典: 警察庁)

やってはいけないこと②:身代金を支払う

「支払えばデータを元に戻せるかもしれない」という誘惑に駆られるかもしれませんが、絶対に身代金を支払ってはいけません。

警察庁やIPAは、支払いに応じないよう強く警告しています。支払ってもデータが復旧される保証はなく、攻撃者の活動を支援し、さらなる犯罪を助長するだけです。

やってはいけないこと③:自己判断でファイルを操作する

「バックアップからデータを上書きすれば直るかも」

「暗号化されたファイルを消してしまおう」といった自己判断での操作も厳禁です。

感染したネットワークにバックアップ機器を接続すれば、そのバックアップごと暗号化されてしまう二次被害のリスクがあります。まずは現状を維持し、専門家の判断を仰ぐことが鉄則です。

どこに連絡すれば?ランサムウェアの正しい通報・相談先の対応

ここでは、初動対応を終えた後に連絡すべき、公的な相談窓口とその役割を解説します。一人で抱え込まず、専門家の助けを借りることが解決への近道です。

【第一相談先】都道府県警察のサイバー犯罪相談窓口

ランサムウェアの被害に遭ったら、まず最初に最寄りの警察署、または各都道府県警察のサイバー犯罪相談窓口に電話してください。

警察は、事件としての捜査を行うだけでなく、被害の拡大防止に関する助言や、他の被害情報との照合など、復旧に向けたサポートも行ってくれます。(出典: 警察庁)

【技術的な助言】IPA 情報セキュリティ安心相談窓口

IPA(情報処理推進機構)は、情報セキュリティに関する相談を受け付ける公的な窓口を設けています。

ここでは、どのような技術的な対応を取るべきか、再発防止のために何をすべきかといった、具体的な助言を無料で受けることができます。(出典: IPA)

【高度な分析】JPCERT/CCへのインシデント報告

JPCERT/CC(ジェイピーサート・コーディネーションセンター)は、インシデントに関する情報を収集・分析し、社会全体で対策を講じることを目的とした組織です。

より技術的な情報(ログ、マルウェアの検体など)を提供することで、侵入経路の特定や、マルウェアの解析といった高度な支援を受けられる場合があります。(出典: JPCERT/CC)

【個人情報漏洩時】個人情報保護委員会への報告義務

もし、ランサムウェア攻撃によって顧客や従業員の個人情報が漏洩した、あるいはその可能性がある場合は、個人情報保護委員会への報告が法律で義務付けられています。

速やかに状況を報告し、指示を仰ぐ必要があります。(出典: 牛島総合法律事務所)

通報・相談する際に伝えるべき情報まとめ

各機関に連絡する際は、以下の情報を整理しておくと、スムーズに話が進みます。

どうやって元に戻す?ランサムウェアからの復旧手順と調査の対応

ここでは、初動対応と通報を終えた後、本格的な復旧に向けてどのようなステップを踏むのかを解説します。

専門家によるフォレンジック調査とは?(原因究明)

復旧作業と並行して、なぜ感染してしまったのか、その原因を特定するための「フォレンジック調査」が行われます。初動対応で保全した証拠(ログ)を専門家が解析し、攻撃者の侵入経路や、被害の範囲を特定する、いわば科学捜査のようなものです。

この調査によって根本原因を突き止め、取り除かなければ、たとえデータを復旧しても再び攻撃されてしまいます。

安全なバックアップからの復旧方法と注意点

バックアップデータからの復旧は、ランサムウェア対策の要です。しかし、手順を間違えると、復旧したシステムが再び感染する危険があります。

無料で試せる「No More Ransom」復号ツールの使い方

場合によっては、身代金を支払わなくても、暗号化されたファイルを元に戻せる可能性があります。

「No More Ransom」は、欧州刑事警察機構(Europol)などが中心となって運営する国際的なプロジェクトで、過去に摘発されたランサムウェア攻撃グループの「鍵」を使い、無料で復号ツールを提供しています。

サイトにアクセスし、脅迫文や暗号化されたサンプルファイルをアップロードすることで、対応するツールがあるかどうかを確認できます。(出典: No More Ransom Project)

なぜ身代金を支払ってはいけないのか?その4つの理由

繰り返しになりますが、身代金の支払いは絶対にしてはいけません。その理由は以下の4つです。

二度と繰り返さないためのランサムウェア再発防止策の対応

ここでは、無事にシステムが復旧した後、二度と同じ過ちを繰り返さないために実施すべき、恒久的な対策について解説します。

侵入経路となった脆弱性の解消

フォレンジック調査で特定された侵入経路を、徹底的に塞ぎます。

認証・アクセス権限の見直し

不正な侵入を防ぐため、認証システムを強化します。

従業員へのセキュリティ教育の再徹底

今回のインシデントを教訓として、全従業員を対象にセキュリティ教育を再度実施します。特に、不審なメールへの対応や、パスワード管理の重要性を改めて徹底することが重要です。

インシデント対応計画(IRP)の見直しと訓練

今回の対応で明らかになった課題(報告が遅れた、誰が判断するのか不明確だった等)を基に、インシデント対応計画(IRP)をより実践的なものに改訂します。

また、改訂した計画に基づき、定期的に訓練を実施することで、組織全体の対応能力を高めていきます。

ランサムウェア感染後の対応に関するよくある質問

- QQ1: 警察に通報すると、PCを押収されたり、業務を長期間止められたりしませんか?

- A

A1: いいえ。警察庁は「通報によって業務を止めることはなく、並行して被害縮小の助言を行う」と明言しています。証拠保全の協力は求められますが、事業継続を最優先に対応してくれます。

- QQ2: 感染したのが自分のPC1台だけのようなのですが、それでも報告は必要ですか?

- A

A2: はい、必要です。その1台が、社内全体に感染を広げるための侵入口である可能性が非常に高いです。被害を最小限に抑えるためにも、速やかな報告が不可欠です。

- QQ3: バックアップも暗号化されてしまったら、もう復旧は不可能ですか?

- A

A3: 非常に困難になりますが、可能性はゼロではありません。「No More Ransom」プロジェクトで復号ツールが公開されている場合や、専門家によるデータの部分的な復旧が可能な場合もあります。まずは専門機関に相談してください。

- QQ4: 復旧にかかる費用や期間はどれくらいですか?

- A

A4: 2025年のIPAの分析では、平均復旧期間は約10日〜14日とされています。費用は被害範囲や依頼する専門家によって大きく異なり、数百万〜数千万円に及ぶケースも少なくありません。

まとめ:ランサムウェアに感染したら、慌てず、正しい手順で対応を

本記事では、ランサムウェアに感染してしまった場合の正しい対応手順を、時系列に沿って解説しました。

本記事のポイント

- 感染に気づいたら、まず「隔離」、そして「電源は切らない」が鉄則である。

- 自己判断で操作せず、速やかに社内と公的機関(警察、IPA)に報告・相談する。

- 身代金は絶対に支払わず、専門家と連携して原因調査と復旧を進める。

- 復旧の鍵は、安全な場所に保管されたバックアップデータである。

- 「No More Ransom」プロジェクトで、復号ツールが見つかる可能性もある。

- 復旧後は、必ず原因を特定し、再発防止策を徹底することが重要である。

万が一の事態に直面すると、誰でもパニックに陥ります。しかし、そんな時こそ冷静に、この記事で示した正しい手順を一つずつ実行することが、被害を最小限に抑える唯一の道です。

▼次のステップ:平時からの対策を強化する

インシデント対応は重要ですが、最も大切なのは感染しないための平時からの対策です。中小企業が今すぐ実施すべき具体的な対策については、こちらの記事で詳しく解説しています。

→ 【中小企業向け】ランサムウェア対策10選|費用を抑えて今すぐできることから

コメント