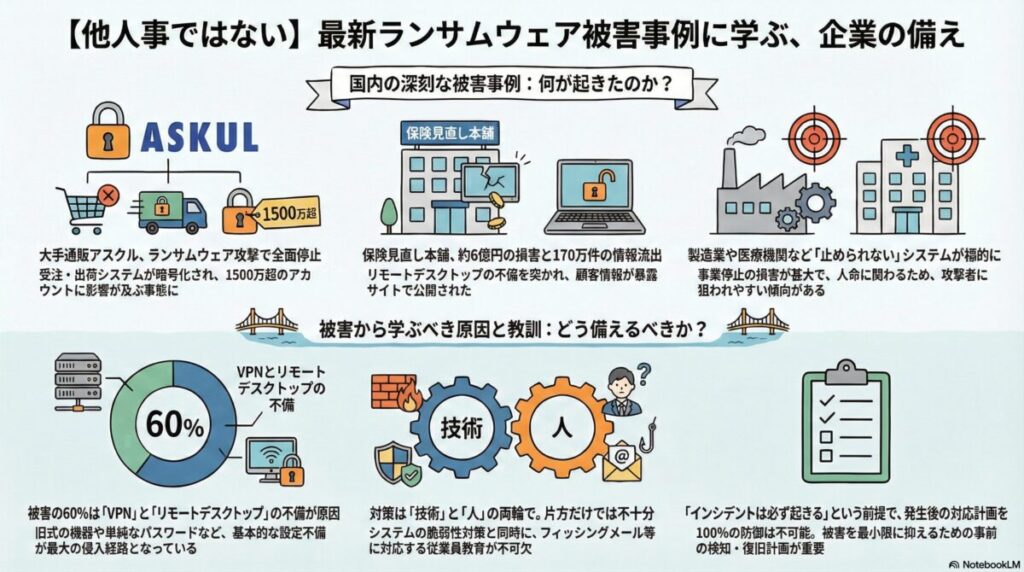

記事の要約図解

ランサムウェアのニュースは見るが、正直、対岸の火事。

もし明日、自社が攻撃されたら…?具体的なイメージが湧かないな

企業のシステム担当者や経営者であれば、一度はこんな不安を感じたことがあるかもしれません。

この記事を読めば、2025年に日本企業を襲った最新のランサムウェア被害事例を通じて、攻撃者がどのような手口で侵入し、企業がどう対応し、最終的にどれほどの損害を受けたのか、そのリアルな実態がわかります。

先日システムが全面停止したアスクルの事例はもちろん、業界別・感染経路別に被害を分析し、あなたの会社が今すぐ確認すべきポイントを専門家の視点で解説します。

企業の公式発表や日経新聞などの一次情報、そして警察庁や大手セキュリティ企業の分析レポートに基づき、客観的な事実のみをまとめていますので、自社のリスク分析にぜひお役立てください。

この記事からわかること

- 2025年最新の国内ランサムウェア被害事例(アスクル等)の概要

- なぜ、あの有名企業が狙われたのか?感染経路と原因の分析

- 復旧にいくらかかった?リアルな被害額と事業停止期間

- 他社の失敗から学ぶ、自社で今すぐやるべきこと

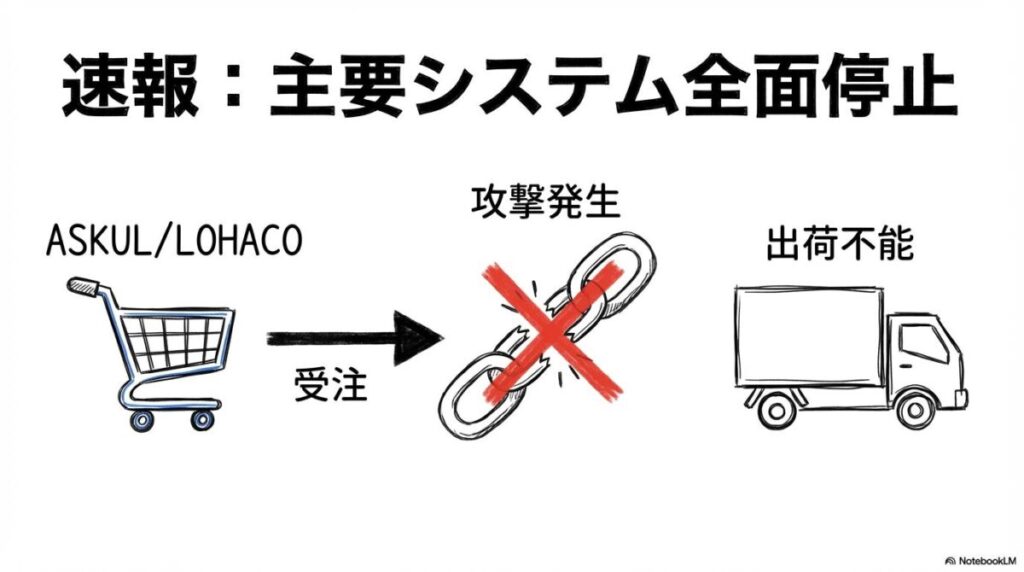

【速報】2025年10月、アスクルがランサムウェア被害で全面停止

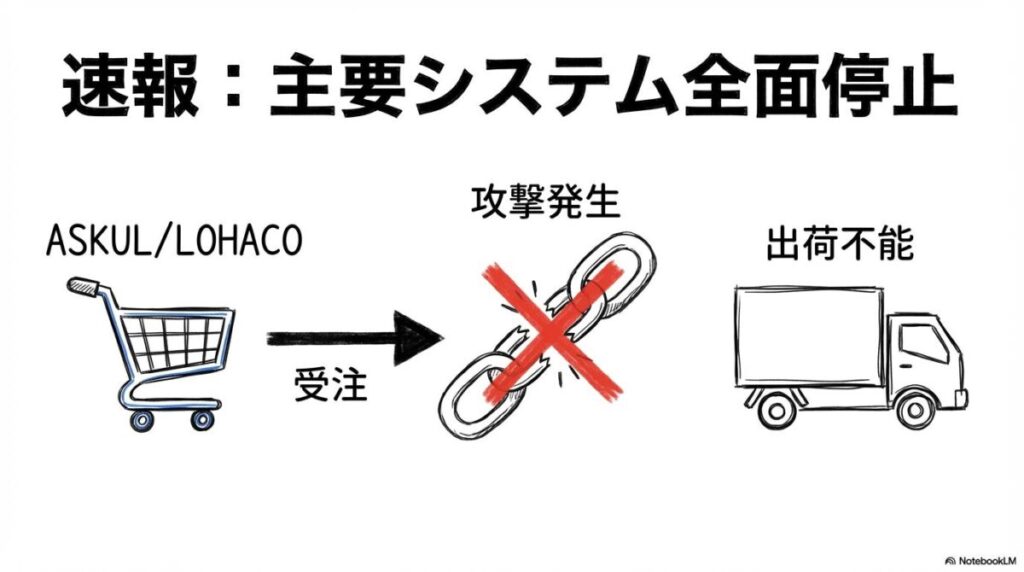

ここでは、2025年10月19日に発生したアスクルのランサムウェア被害について、現時点で判明している情報を速報としてお伝えします。この事例は、日本の主要な通販インフラがいかに深刻な影響を受けるかを示しています。

何が起きたのか?受注・出荷システムの全面停止

2025年10月19日未明、オフィス用品通販大手のアスクル株式会社は、社内システムへのランサムウェア攻撃を受けました。

これにより基幹システムが暗号化され、法人向けの「ASKUL」、個人向けの「LOHACO」など、主要サービスの受注・出荷業務が全面的に停止。既存の注文もキャンセルせざるを得ない状況に追い込まれました。(出典: ランサムウェア攻撃によるシステム障害に関するお詫びとお知らせ)

影響範囲:1500万アカウント以上に影響の可能性

同社の発表によると、法人向け約569万、個人向け約1010万のアカウントに影響が及ぶ可能性があります。

顧客情報の外部流出については「現在調査中」としていますが、もし情報漏洩が確認されれば、被害はさらに甚大なものになることが懸念されます。(出典: Business Insider)

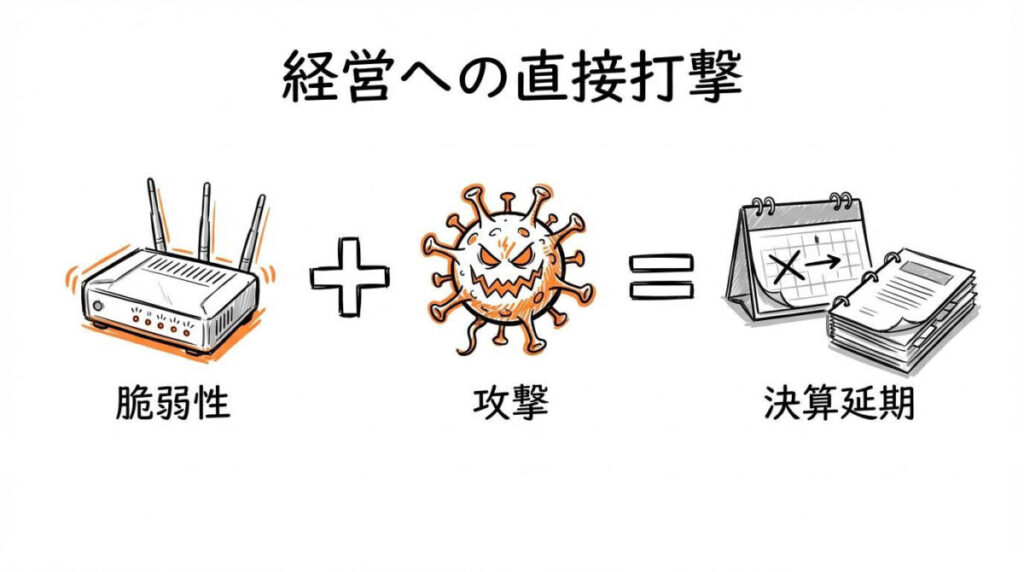

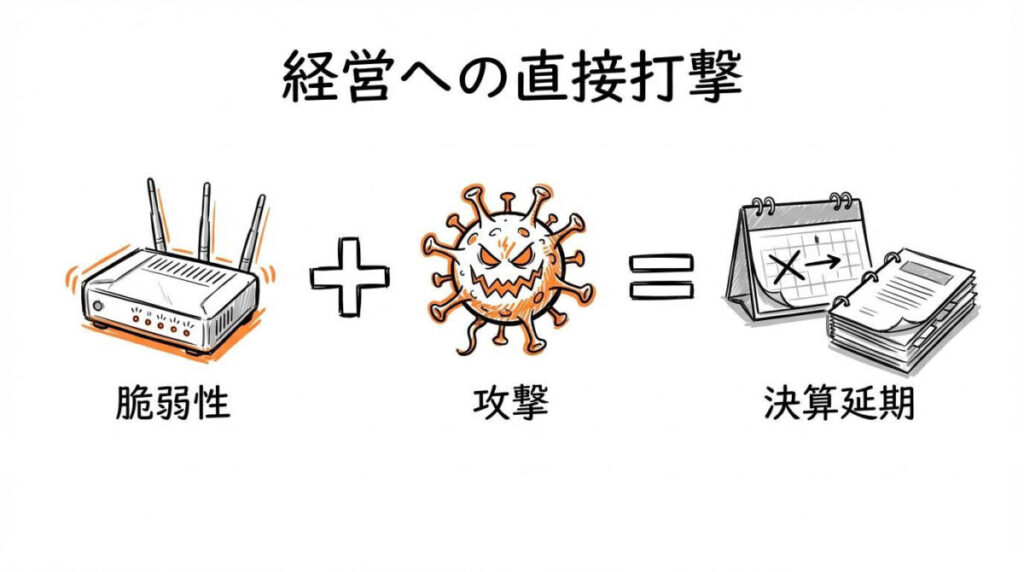

復旧の見通しと今後の焦点(2025年10月20日時点)

10月20日現在、復旧の目途は立っておらず、公式サイトでも「全面復旧時期は未定」と告知されています。

感染経路は不明ですが、専門家は他の大規模事例と同様にVPN機器の脆弱性などを指摘しています。日本の主要なプラットフォームが長期間停止するという事態は、サプライチェーン全体への影響も大きく、今後の原因究明と再発防止策の公表が待たれます。(出典: アスクル株式会社)

2024-2025年 国内主要企業のランサムウェア被害事例

ここでは、アスクル以前に発生した、国内の主要なランサムウェア被害事例を個別に見ていきましょう。それぞれの事例から、具体的な教訓を学ぶことができます。

【事例1】アサヒグループHD:情報漏洩の悪夢

2025年10月、飲料大手のアサヒグループホールディングスはランサムウェア攻撃を受け、受注・出荷業務およびコールセンター業務が一時停止しました。同社は191万件を超える個人情報漏洩の可能性を公表しており、事業継続におけるセキュリティ対策の重要性を再認識させる事例となりました。

(出典:サイバー攻撃によるシステム障害発生について(第3報))

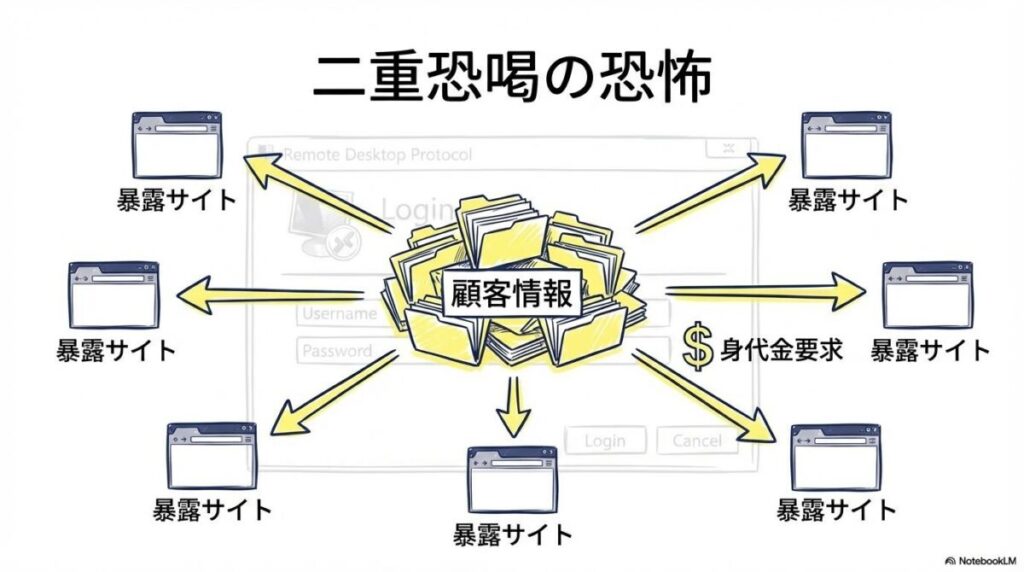

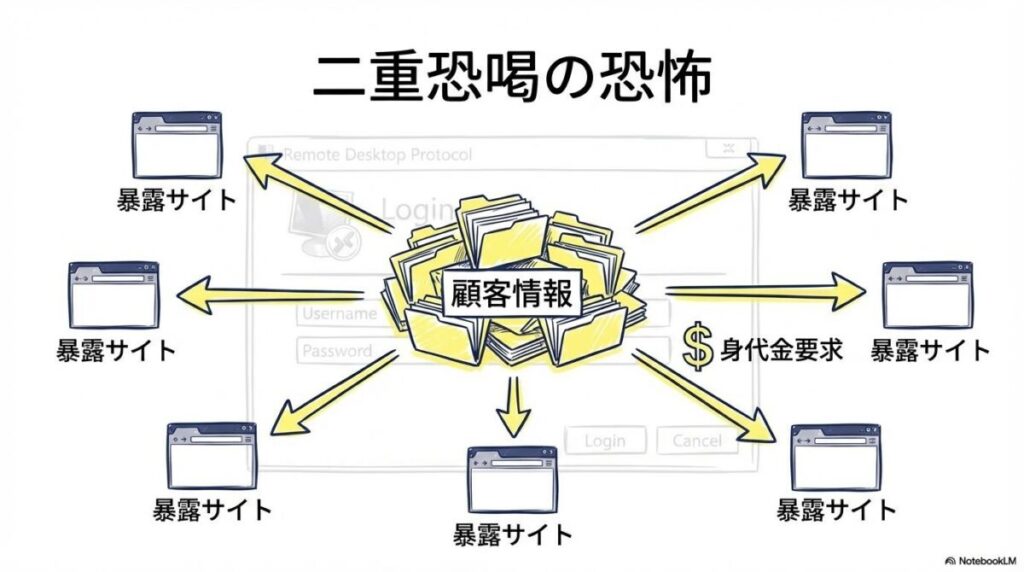

【事例2】保険見直し本舗:170万件の顧客情報が流出したRaaS攻撃

2025年2月、保険代理店の保険見直し本舗は、RaaS(サービスとしてのランサムウェア)攻撃を受け、約170万件の顧客情報が流出した可能性があると発表しました。

攻撃者は、盗んだ情報を暴露サイトで公開し、身代金を要求。同社はシステムの再構築などで約6億円の損害を見込んでいます。侵入経路は、リモートデスクトップ(RDP)とされており、基本的なセキュリティ設定の重要性を示す事例となりました。(出典: 保険見直し本舗)

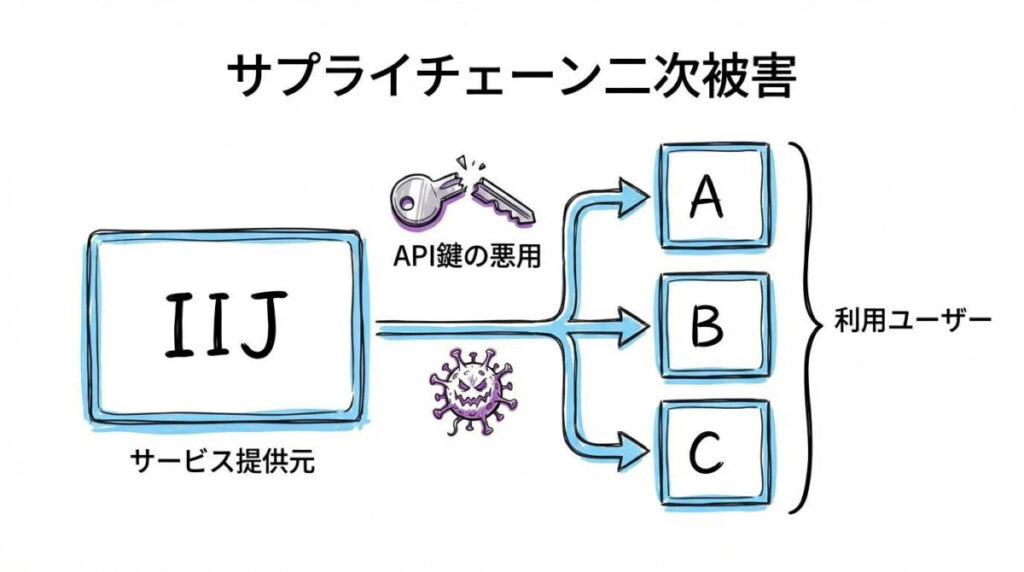

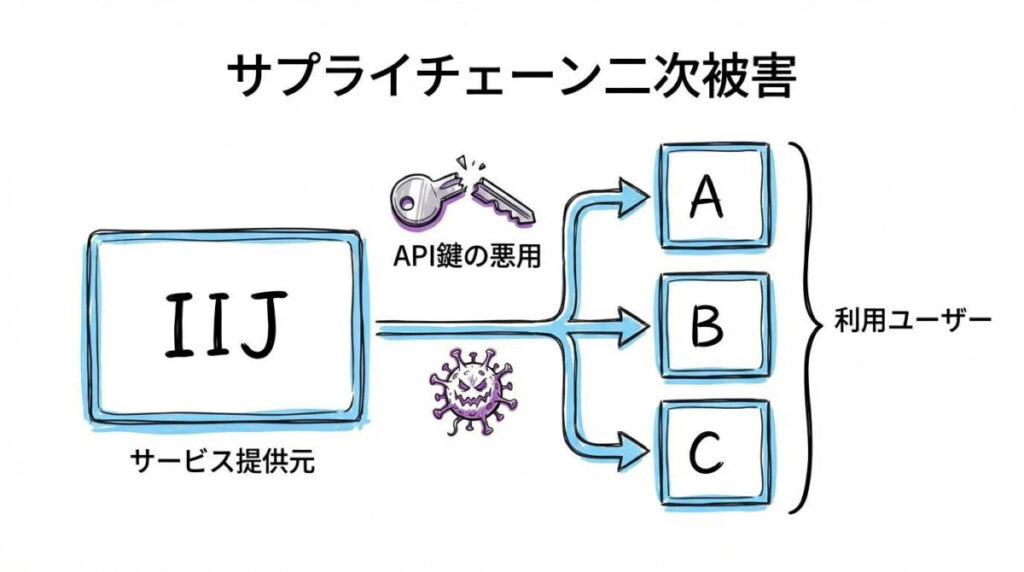

【事例3】IIJ:クラウドサービスのAPIが狙われた二次被害

2025年4月、インターネットインフラ大手のIIJは、自社が提供するメールサービスが不正アクセスを受け、そのサービスを利用していた約20の顧客企業に二次被害が拡大したと発表しました。

原因は、クラウドサービスのAPI認証キーが不正に利用されたことでした。自社だけでなく、利用しているクラウドサービスの設定不備も大きなリスクになることを示す事例です。(出典: トレンドマイクロ)

なぜ狙われた?ランサムウェア被害事例から読み解く侵入経路と原因

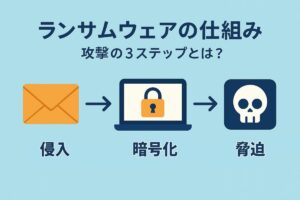

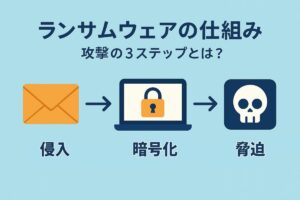

個別の事例を見てきましたが、これらの被害には共通する原因や傾向があります。ここでは、最新の分析レポートを基に、攻撃者がどのような手口で侵入してくるのかを解説します。

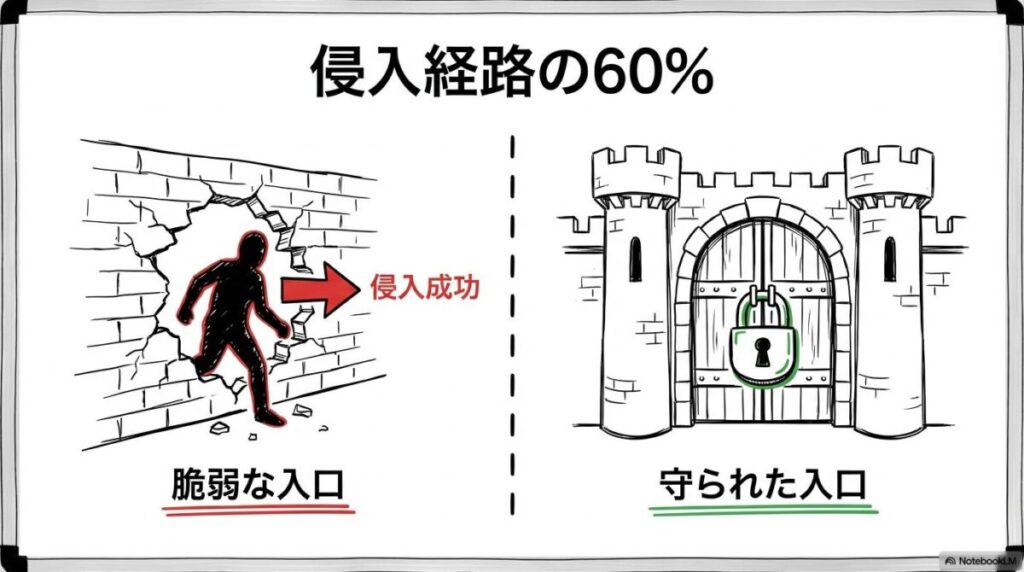

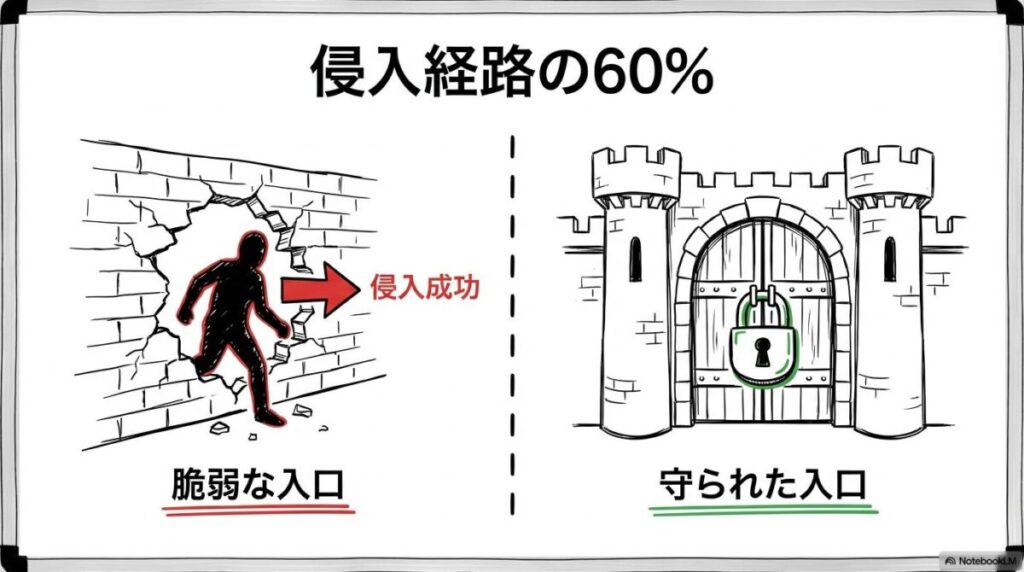

【原因1】最も多い侵入経路:VPNとリモートデスクトップの不備

トレンドマイクロ社の2025年上半期レポートによると、国内被害の約60%がVPN機器やリモートデスクトップ(RDP)経由の侵入でした。

こうした基本的なセキュリティ設定の不備が、依然として最大の侵入経路となっています。(出典: トレンドマイクロ)

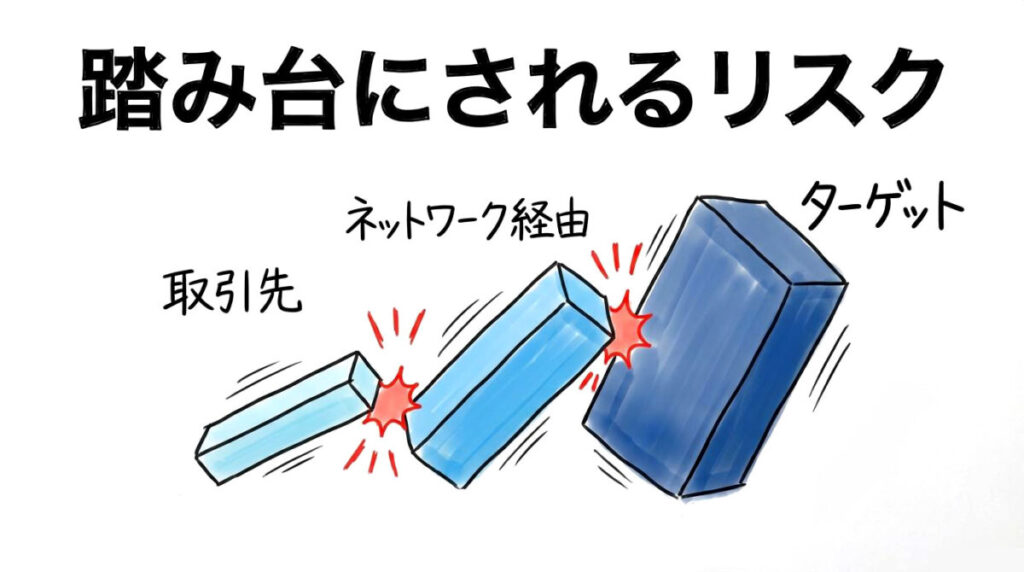

【原因2】見過ごされるリスク:取引先を足がかりにするサプライチェーン攻撃

2024年のアスクル被害(※2025年の事例とは別)に代表されるように、セキュリティ対策が手薄な取引先や子会社を足がかりに、本丸である大企業へ侵入する「サプライチェーン攻撃」が約15%を占めています。

自社だけでなく、自社に接続するすべての関連企業のセキュリティレベルを把握し、管理することが求められています。

【原因3】巧妙化する手口:フィッシングメールと盗難情報の悪用

フィッシングメールによる侵入も約20%と、依然として主要な手口です。近年はAIによって生成された極めて自然な日本語のメールも増えており、見分けるのが困難になっています。

また、別のサービスから漏洩したIDとパスワードのリスト(盗難資格情報)を使い、正規のログインを装って侵入するケースも後を絶ちません。

【原因4】見過ごされる第3の侵入経路:公式Webサイトの脆弱性

VPNやメール以外に、攻撃者が虎視眈々と狙っている侵入口があります。それが、会社の「顔」であり、顧客との最初の接点でもある公式Webサイトです。

特にWordPressなどで作られたサイトは、更新を怠ったプラグインなど、プログラムの脆弱性を突かれやすい傾向にあります。攻撃者はそこからサイトを改ざんし、ウイルスを仕込みます。そして、そのサイトを訪れた従業員や顧客のPCを感染させ、社内ネットワークへの侵入の足がかりにするのです。

▼自社のサイトは大丈夫? 専門家なしで今すぐできる対策

「Webサイトのセキュリティまで手が回らない…」

そんな中小企業のために、初期費用なし・月額350円(税抜)からという低コストで始められるのが、GMOグループが提供する「SiteLock(サイトロック)」です。

専門知識がなくても、自社のサイトにマルウェアがいないか、セキュリティ上の穴(脆弱性)がないかを毎日自動でスキャンし、問題が見つかれば駆除までしてくれます。

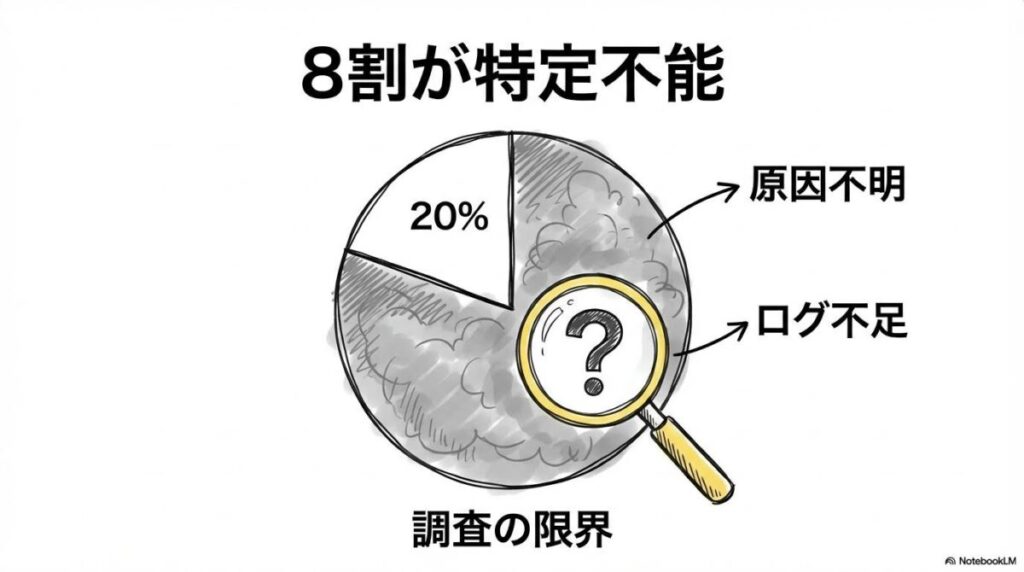

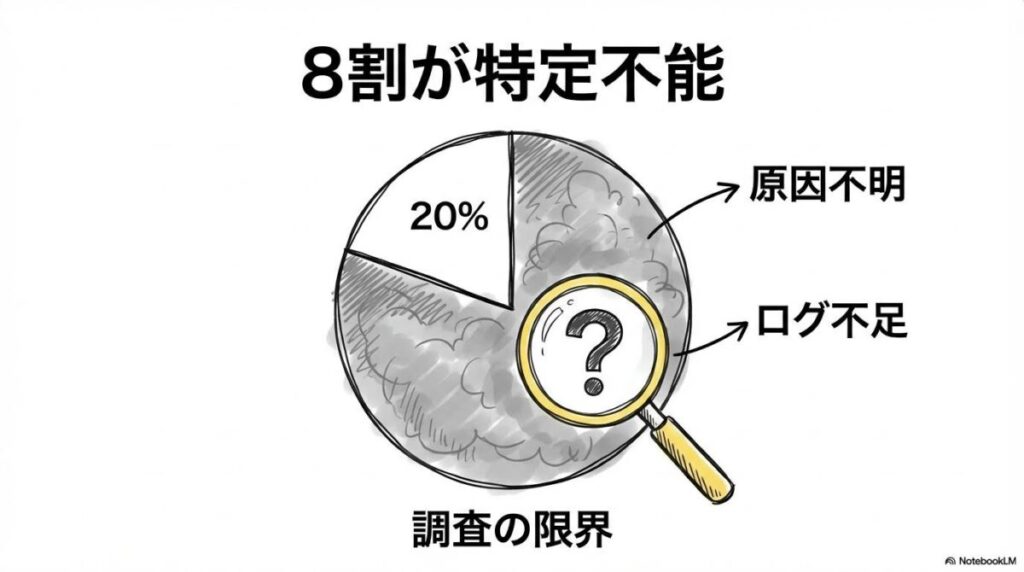

【分析】被害企業の8割が侵入経路を特定できていない現実

驚くべきことに、被害に遭った企業の約8割が、インシデント発覚の初期段階では侵入経路を特定できていないというデータがあります。

ログの不足や、調査体制の不備が原因と考えられます。原因が特定できなければ、有効な再発防止策を立てることも困難になります。

あなたの業界は大丈夫?業界別ランサムウェア被害事例の傾向

ランサムウェア攻撃は、特定の業界を標的にする傾向があります。自社の業界にどのようなリスクが潜んでいるのかを確認しましょう。

製造業・インフラ:狙われる「止められない」システム

アサヒグループHDや名古屋港運協会の事例のように、製造業やインフラ企業はサプライチェーンへの影響が大きく、事業停止による損害が莫大になるため、標的になりやすい傾向があります。

工場などで24時間稼働する古いシステムは更新が難しく、脆弱性が放置されがちな点も狙われる要因です。

医療・福祉:人命と機密情報を盾に取る非道な攻撃

宇都宮セントラルクリニックの事例のように、医療機関も主要なターゲットです。

電子カルテなどの情報が暗号化されると、患者の生命に直接関わるため、身代金の支払いに応じやすいだろうという攻撃者の悪質な計算が働いています。

サービス・保険業:膨大な個人情報が標的に

保険見直し本舗の事例のように、サービス業や保険・金融業は、膨大な顧客情報を保有しています。

攻撃者は、この個人情報を「人質」にとり、「盗んだ情報を公開する」と脅す二重恐喝によって、高額な身代金を要求します。

ランサムウェア被害事例に関するよくある質問

- Q1: なぜ中小企業の被害が多いのですか?

-

A1: 大企業に比べてセキュリティ対策にかけられる予算や人材が限られているため、攻撃者にとって「攻めやすいターゲット」と見なされているからです。また、大企業の取引先として、サプライチェーン攻撃の足がかりにされるケースも増えています。

- Q2: 被害に遭った企業は、身代金を支払ったのでしょうか?

-

A2: ほとんどの企業は「支払いに応じない」と公式に発表しています。警察庁やIPAは、身代金の支払いが攻撃者の資金源となりさらなる攻撃を助長すること、またデータ復旧の保証がないことから、支払いに応じないよう強く推奨しています。

- Q3: 被害を公表しない企業もあるのですか?

-

A3: はい。警察庁に報告された件数は氷山の一角と見られており、企業イメージの低下を恐れて被害を公表しないケースは少なくないと考えられています。

- Q4: 海外の被害事例は参考になりますか?

-

A4: はい。海外で流行した攻撃手法が、数ヶ月遅れて日本で使われるケースは非常に多いです。海外の事例を知ることは、未来の脅威を予測する上で非常に重要です。

まとめ:ランサムウェア被害事例から学ぶべき3つの教訓

これまで見てきた数々のランサムウェア被害事例は、私たちに重要な教訓を教えてくれます。

教訓1:『うちは大丈夫』は通用しない。サイバー攻撃は身近な脅威と心得る。

被害は、有名企業や特定の業界に限った話ではありません。警察庁の報告では被害の66%が中小企業であり、もはやすべての企業が標的であると認識する必要があります。

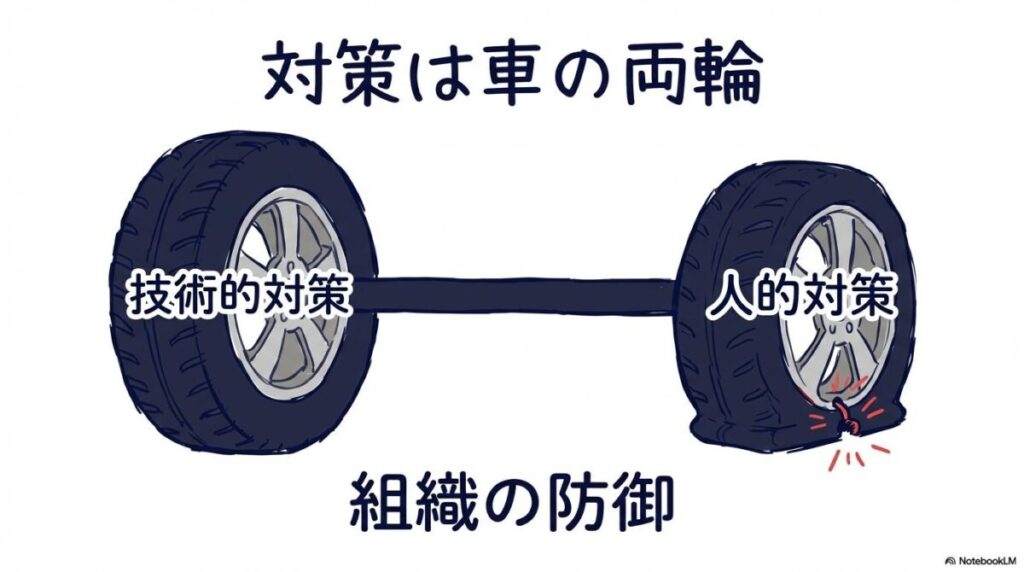

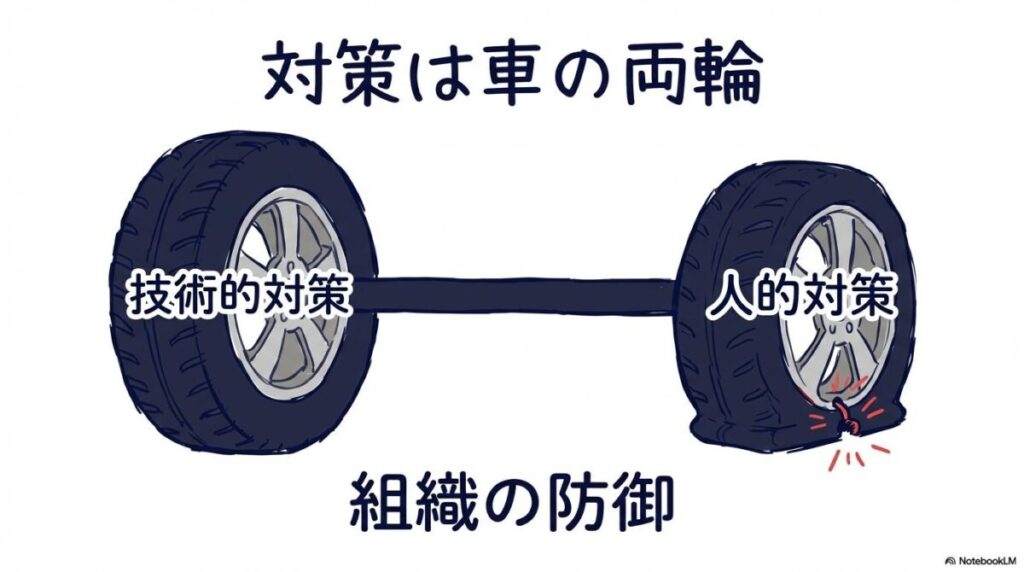

教訓2:技術的な対策(VPN, バックアップ)と人的な対策(教育)は車の両輪である。

VPNの脆弱性やリモートデスクトップの設定不備といった技術的な問題と同時に、フィッシングメールを開いてしまうといった人的なミスも、依然として主要な侵入経路です。どちらか一方だけでは不十分であり、両面からの対策が不可欠です。

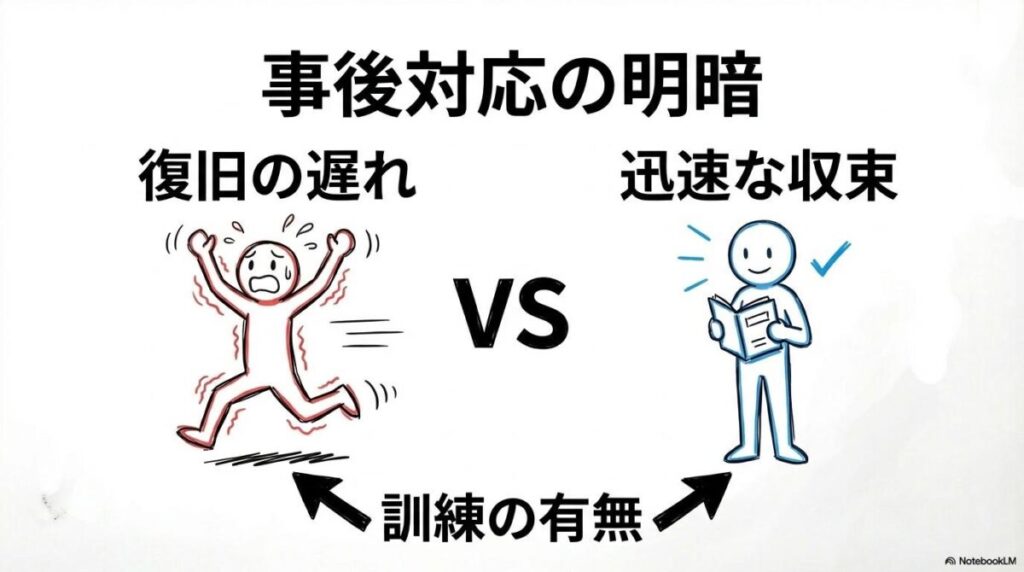

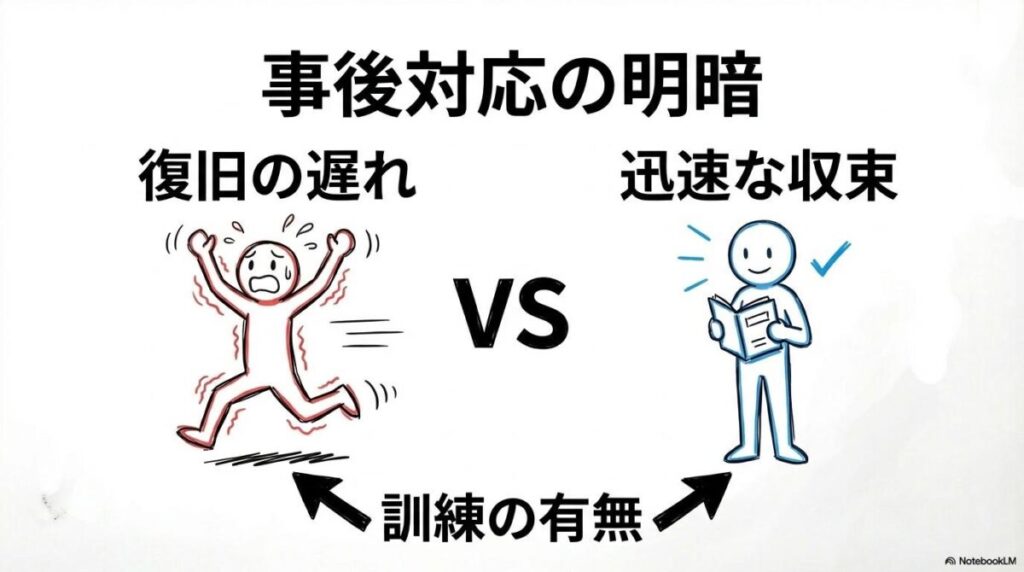

教訓3:インシデントは必ず起きる。重要なのは「発生後」にどう動くかである。

100%の防御は不可能です。重要なのは、万が一侵入された場合に、いかに迅速に検知し、被害を最小限に食い止め、そして復旧できるかです。事前のインシデント対応計画の策定と訓練が、企業の明暗を分けます。

次のステップ:自社の対策を具体化する

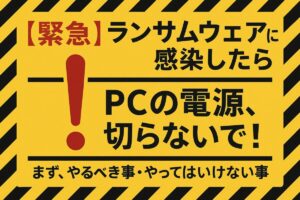

他社の事例からリスクを学んだ今、次は自社の具体的な対策を考える番です。以下の記事では、より詳しい対策方法や、感染してしまった場合の対応手順を解説しています。

ランサムウェアの「仕組み」をもう一度基礎から理解したい方へ

中小企業が「今すぐやるべき対策」をチェックリストで確認したい方へ

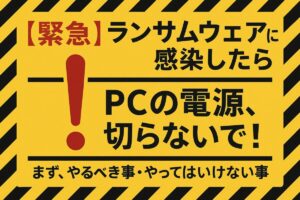

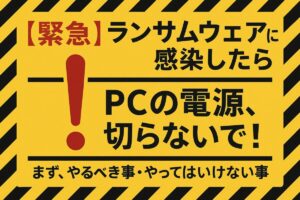

感染してしまった場合の「正しい復旧手順」を知りたい方へ

コメント